HOH 发表于 2022-11-12 15:43

根本就不是那一回事瞎折腾

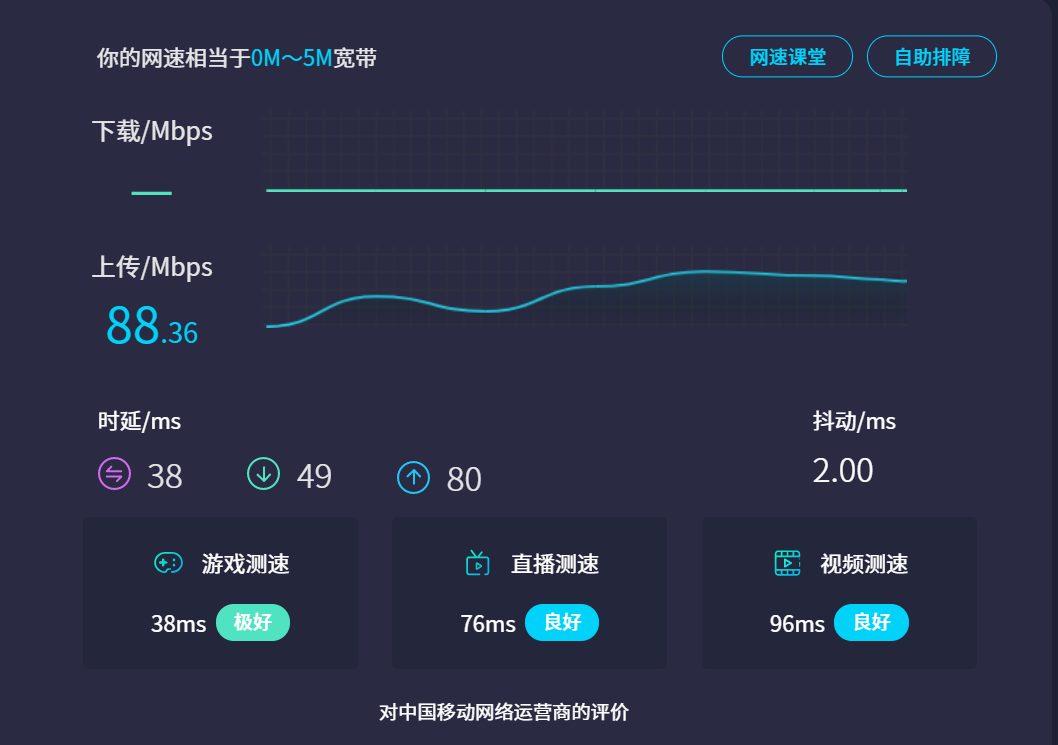

端口怎么选,五位数和443都会阵亡。

端口怎么选,五位数和443都会阵亡。炒土豆丝 发表于 2022-11-12 15:46

端口怎么选,五位数和443都会阵亡。

Meocat 发表于 2022-11-12 16:30

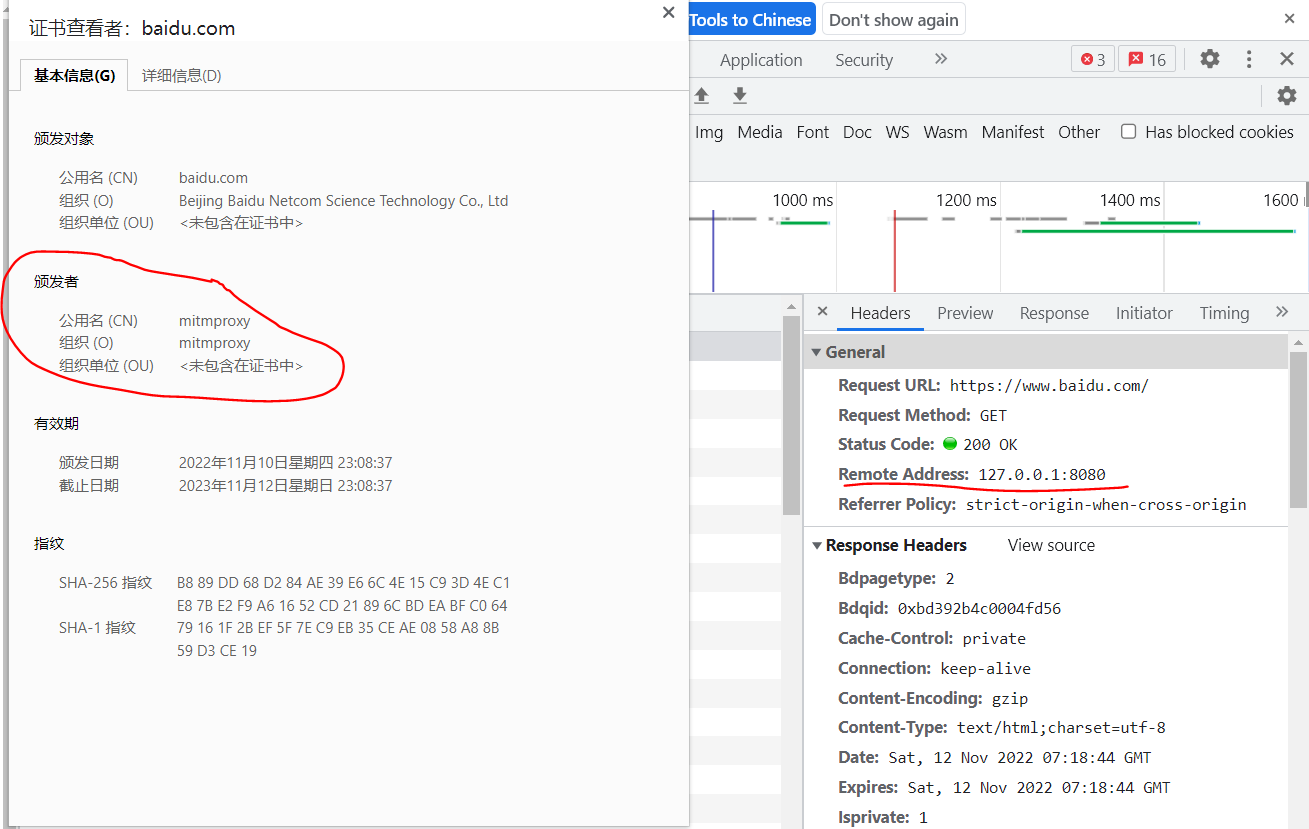

中间人劫持的方案是对的,只不过比较麻烦,没办法推广到机场

这样你访问网页的时候显示的应该都是你本地自 ...

SK_ 发表于 2022-11-12 16:41

我听说实际情况是因为两次tls握手特征造成的。tls in tls就会产生6次握手,而且特征明显,可以精确匹配。 ...

hitachi 发表于 2022-11-12 20:27

MITM 确实能解决 TLS over TLS 的问题,但却引入了额外的问题。

相对于 e2e,这种方案没法确认对端证书;使 ...

还有人记得GoAgent这玩意?

还有人记得GoAgent这玩意?

hitachi 发表于 2022-11-12 20:27

MITM 确实能解决 TLS over TLS 的问题,但却引入了额外的问题。

相对于 e2e,这种方案没法确认对端证书,还 ...

tkn 发表于 2022-11-13 00:49

骚操作,好炫酷。墙:什么?流量大,封了。

1121744186 发表于 2022-11-12 16:45

用不着那么麻烦, tls + 大流量 + AI 上网习惯 一下就实锤了,再给你弄个 用户画像 "上网代理惯犯" 重点 ...

| 欢迎光临 全球主机交流论坛 (https://lilynana.eu.org/) | Powered by Discuz! X3.4 |