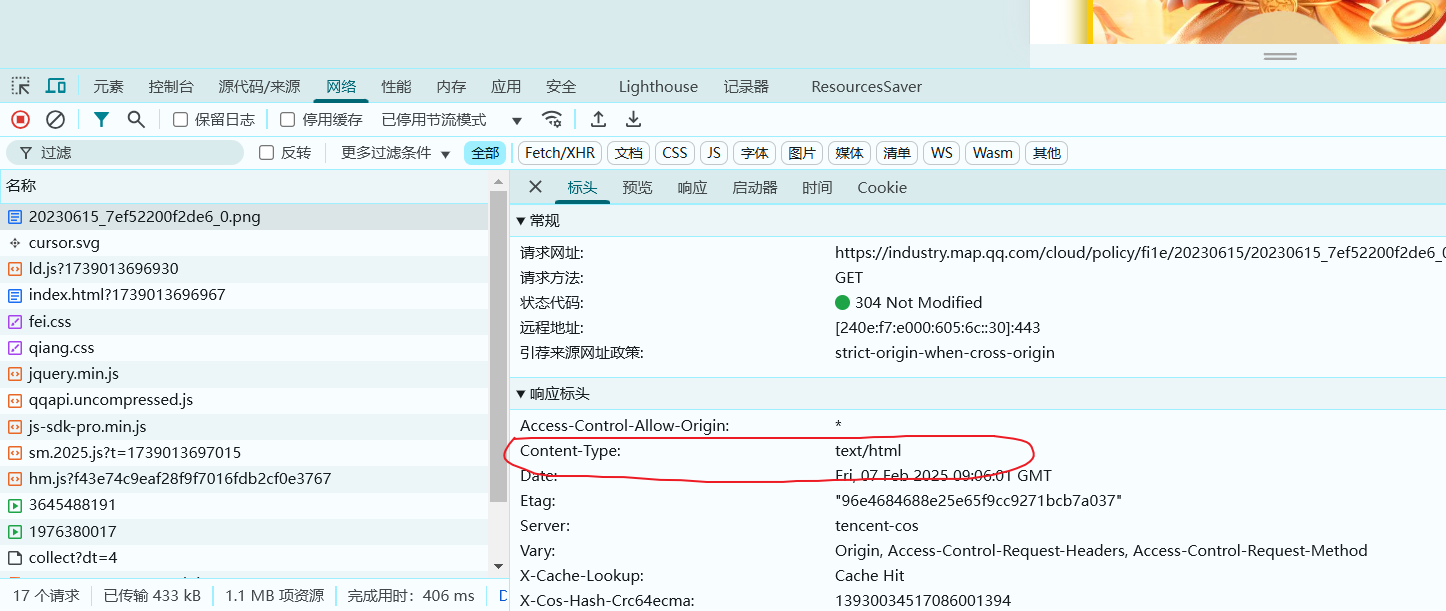

opear2008 发表于 2025-2-8 16:59

404自动跳转

stingeo 发表于 2025-2-8 16:59

???这不404吗?

rrw 发表于 2025-2-8 17:07

这个png 为何可以 识别点击。。。我靠

zcmjj 发表于 2025-2-8 17:14

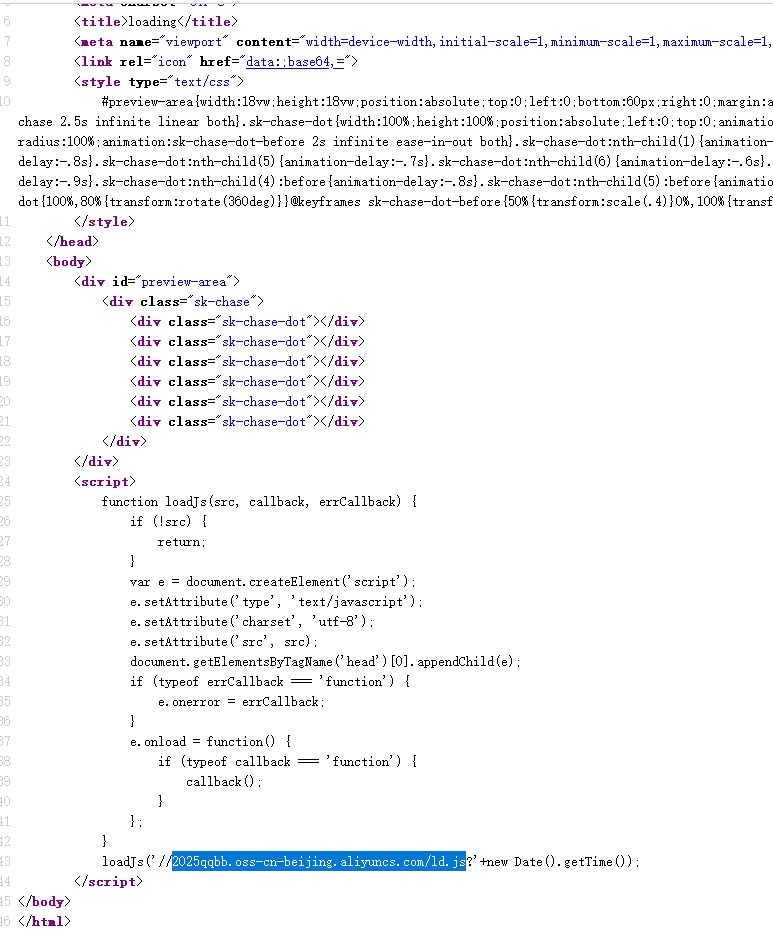

图片上传的html找到接口就行qqwx灰产全这么玩

wmcot 发表于 2025-2-8 17:24

图片接口还能传html?

rrw 发表于 2025-2-8 17:07

这个png 为何可以 识别点击。。。我靠

Easonnn 发表于 2025-2-8 17:57

识别点击的是那个按钮,不是图片。

misakafa 发表于 2025-2-8 18:01

为什么png后缀的就一定是图片呢

rrw 发表于 2025-2-8 17:07

这个png 为何可以 识别点击。。。我靠

[/img]

[/img]wmcot 发表于 2025-2-8 18:41

那他是怎么做到访问这种后缀是跳转网页的呢?

ROSROS 发表于 2025-2-10 01:11

这个地址估计要被封了。地址主人要么骂街了。2023 年上传的,看来要到头了。 ...

| 欢迎光临 全球主机交流论坛 (https://lilynana.eu.org/) | Powered by Discuz! X3.4 |