yy10112001 发表于 2021-12-29 18:13

自建自家的树莓派上不就完了。 你只要放在云上的都是裸奔。

Salta 发表于 2021-12-29 18:16

可以二次加密,比如通过RSA对称加密,然后输入密码才显示,这样服务商就不知道你储存的密码是多少了,其次 ...

脱氧核糖核酸 发表于 2021-12-29 18:18

不想科普了 你觉得用服务安全就去用

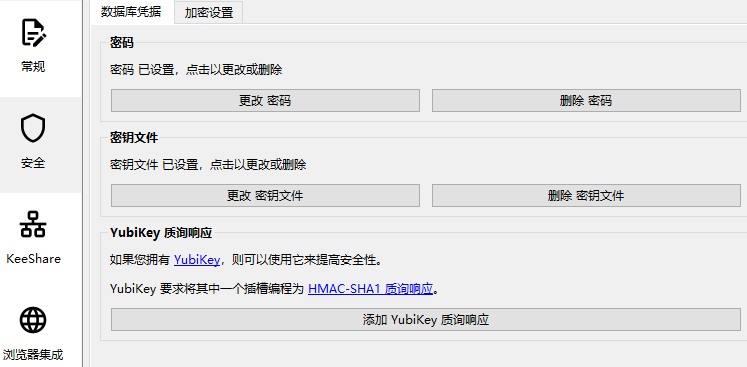

我还是Keepass自己同步

konololi 发表于 2021-12-29 18:22

鸡子上存的也是有加密的,托管商只能看到加密后的数据

不然你托管到专业公司,那些公司不也是知道你密码? ...

Hobostar 发表于 2021-12-29 18:20

放云为什么危险,可以把硬盘文件拉回去慢慢跑,记录一抹你都不知道进来过,直接把库同步各类网盘安全性就 ...

这是最好的年代 发表于 2021-12-29 18:26

以Bitwarden为例,数据都是在客户端用你的主密码加密之后再传到服务端的,就算服务器被爆破,数据库被拖, ...

Salta 发表于 2021-12-29 18:26

怎么跟你说呢,人家动不动拖你库做什么? 就算脱了,想要破解加密也基本办不到啊, ...

Cuchemist 发表于 2021-12-29 18:33

从难度上来说当然是攻破大公司的来的难。

就算攻破了,你的数据也不过是打包成xx条数据/xx钱而已,

想利用 ...

Hobostar 发表于 2021-12-29 18:39

说的有道理,但自建的设备通常都是多服务非隔离的,弱点比较多,可能人家就想找个肉鸡,正好进去了,看到 ...

konololi 发表于 2021-12-29 18:45

哪有那种通常啊。

mjj都有很多鸡子,专门搞一个自建密码管理啊。

Hobostar 发表于 2021-12-29 18:50

我可以说这不仅是通常,而且是大部分

xinmang 发表于 2021-12-29 18:45

你这个逻辑有问题啊,自建,开源,跨平台,免费+付费可选,每天邮件备份,现在准备加上阿里云盘备份,就用 ...

konololi 发表于 2021-12-29 18:52

那大部分也不会自建甚至不用密码管理。

大部分都是简单的123456这种密码呢。

你这样比较也没有意义了 ...

Hobostar 发表于 2021-12-29 18:39

说的有道理,但自建的设备通常都是多服务非隔离的,弱点比较多,可能人家就想找个肉鸡,正好进去了,看到 ...

875 发表于 2021-12-29 18:55

那种只有一个人密码数据库,谁买啊?况且只有数据库,里面的东西都是加密的,对于只买一个人这种需求的能 ...

Hobostar 发表于 2021-12-29 18:55

所以大家吹捧的安全优势,完全没体现出来啊

konololi 发表于 2021-12-29 18:59

你要弄那种123456,那怎么弄都不安全。

但是自建的能自己掌控,用厂家的就做不到,这就是安全优势。

875 发表于 2021-12-29 19:07

如果啥都怕的话 你就只能靠脑子了,写本上都不安全,万一本丢了呢~

脱氧核糖核酸 发表于 2021-12-29 18:18

不想科普了 你觉得用服务安全就去用

我还是Keepass自己同步

Hobostar 发表于 2021-12-29 19:07

你这开玩笑呢,商用的跳板机分权限操作和WAF这些基础,自建几百个能找出一个安排上的就不错了

最简单的例 ...

Hobostar 发表于 2021-12-29 19:10

我讨论的是担心商业服务不安全而转自建的那些行为,不是啥都怕人群

konololi 发表于 2021-12-29 19:12

商用才需要那么麻烦啊。

自建又不是给别人用,很多都不需要的。

况且拿到也破解不了啊,本身设计就是得按 ...

Hobostar 发表于 2021-12-29 19:16

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

Hobostar 发表于 2021-12-29 19:16

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

konololi 发表于 2021-12-29 19:21

那你先进服务器啊

而且主密码也不传的。解密和加密都是客户端完成的。 ...

Hobostar 发表于 2021-12-29 19:25

你刚才已经把服务器防护删去一大截了

主密码不传只握手,那同步时写入的新信息不可能不传吧 ...

konololi 发表于 2021-12-29 19:22

况且如果你认为服务器能看到密码内容

那就坚决不能用长家的了,必须自建,因为这样意味着厂家知道你的全 ...

Hobostar 发表于 2021-12-29 18:53

你要从成本来说比商业的是美好,但咱们现在讨论安全,专业的你要拿到库文件都得过它们主服务器,自建这边 ...

Hobostar 发表于 2021-12-29 19:29

这不是约定俗成的事实吗

konololi 发表于 2021-12-29 19:30

不是,服务器就是看不到密码内容。

如果服务器看得到密码内容,那自建是确定的有安全优势 ...

Hobostar 发表于 2021-12-29 19:16

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

Hobostar 发表于 2021-12-29 18:39

说的有道理,但自建的设备通常都是多服务非隔离的,弱点比较多,可能人家就想找个肉鸡,正好进去了,看到 ...

Salta 发表于 2021-12-29 18:16

可以二次加密,比如通过RSA对称加密,然后输入密码才显示,这样服务商就不知道你储存的密码是多少了,其次 ...

Pineapple 发表于 2021-12-29 19:33

可以尝试了解一下Bitwarden的PBKDF2加密算法。

给你进了服务器把库拉下来你也破解不了。 ...

Hobostar 发表于 2021-12-29 19:33

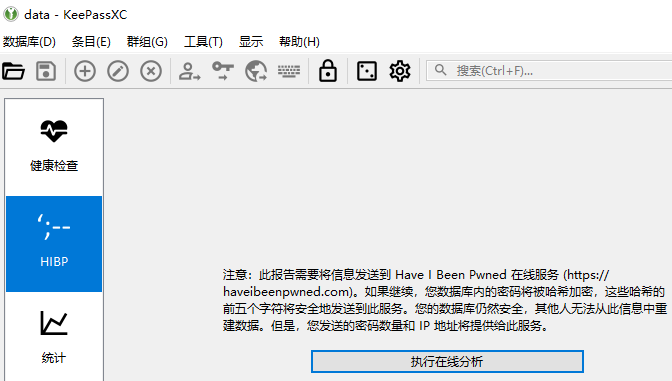

现代点的密码管理包括bitwarden,基本都有密码泄露检查,你觉得这功能是怎么实现的? ...

Hobostar 发表于 2021-12-29 19:37

lasspass也是PBKDF2,不影响它名声臭

Hobostar 发表于 2021-12-29 19:33

现代点的密码管理包括bitwarden,基本都有密码泄露检查,你觉得这功能是怎么实现的? ...

Hobostar 发表于 2021-12-29 19:07

你这开玩笑呢,商用的跳板机分权限操作和WAF这些基础,自建几百个能找出一个安排上的就不错了

最简单的例 ...

hitachi 发表于 2021-12-29 19:36

RSA 是非对称

XLove 发表于 2021-12-29 19:45

each password being represented as either a SHA-1 or an NTLM hash

https://haveibeenpwned.com/Pass ...

hitachi 发表于 2021-12-29 19:45

你的论点是建立在信任第三方的基础上。如果这个前提不牢固,那么完蛋。

跳板机和应用防火墙带来的可能只 ...

Hobostar 发表于 2021-12-29 19:51

The entire set of passwords is downloadable for free below with each password being represented as ...

Hobostar 发表于 2021-12-29 19:51

The entire set of passwords is downloadable for free below with each password being represented as ...

这是最好的年代 发表于 2021-12-29 19:55

牛头不对马嘴,你知道这网站是干什么的吗?

https://haveibeenpwned.com/About

XLove 发表于 2021-12-29 19:56

原理不就是对比hash,又不需要把密码传给网站检测。

朋友,它们当然是有原始密码的,只是不给你(免费)看而已

对牛弹琴

这网站是收集库的,公开出来的数据不能让你当社工用,所以加密了

密码管理器怎么做对比?做一样的哈希处理然后跟库比,没有原始密码做个屁

Hobostar 发表于 2021-12-29 20:01

你得有原文才能做哈希不是吗;)

这是最好的年代 发表于 2021-12-29 20:03

你这话说得好像这网站是个卖库的,但实际上这网站是完全公益的。

Hobostar 发表于 2021-12-29 19:16

不需要吗,进了服务器,装个根证书,直接就把https解密了,你的主密码从客户端传过来对我来说就是明文 ...

| 欢迎光临 全球主机交流论坛 (https://lilynana.eu.org/) | Powered by Discuz! X3.4 |